Originariamente pubblicato in data 04/01/2010

A

C

C

O

M

A

Z

Z

I

Terrorismo in Rete

Non è inconcepibile che Internet venga abbattuta da un attacco. Come funziona e come si è pensato di proteggere Internet

Dopo l'Undici Settembre, e le conseguenti reazioni da parte degli Stati Uniti e dei loro alleati per la prevenzione dei futuri attacchi terroristici, i responsabili della sicurezza hanno innanzitutto cercato di irrobustire le difese dei potenziali bersagli fisici dei terroristi: aeroporti, edifici pubblici, grandi infrastrutture, luoghi di culto e stadi. Solo in seguito si è cominciato anche a riflettere sulla necessità di tutelare l luoghi non fisici. Un attacco che riuscisse ad abbattere l'Internet, per esempio, causerebbe danni ingentissimi all'economia mondiale, superiori anche secondo gli esperti a quanto accadrebbe se tutti i telefoni del mondo smettessero di funzionare.

E se la Rete fisica è largamente ridondante, e dunque può resistere alla rimozione anche fisica di qualsiasi tratta (in fibra ottica o su satellite) non lo stesso si può dire della Rete logica.

Durante il mese di dicembre 2009, uno dei più popolari siti al mondo, Twitter.com, è stato violato con successo da un gruppo presumibilmente associato ai pasdaran iraniani (si veda l'articolo in questa stessa pagina) che ne hanno compromesso il sistema di indirizzamento, il cosiddetto DNS. Un attacco più generale alla stessa Internet non è inconcepibile.

Il sistema DNS traduce il nome di una presenza Internet (per esempio, www.cdt.ch, il sito web del nostro giornale) in una indicazione di rotta che permette a qualsiasi PC al mondo di raggiungere quella presenza. Ogni volta che noi usiamo un programma che si appoggia a Internet (non solo per navigare sul web, ma anche per altri compiti come la posta elettronica), il programma innanzitutto fa uso del DNS per scoprire con quali calcolatori si deve mettere in contatto attraverso la Rete.

Il DNS funziona grazie all'esistenza di tredici sistemi chiamati "root server" che funzionano come riferimento centrale dell'intera Internet: se questi crollassero o divenissero irraggiungibili non funzionerebbe più nulla: non il web, non la posta elettronica, né l'interscambio di documenti.

I root server non possono essere più di tredici, perché quando la grande Rete venne concepita e protocollata nessun tecnico immaginava che avrebbe mai potuto raggiungere dimensioni paragonabili a quelle odierne e dunque sembrava che una architettura del genere fosse più che sufficientemente dimensionata alla bisogna. Inizialmente i tredici root server (identificati con lettere dell'alfabeto inglese, da A a M) corrispondevano a tredici calcolatori fisici, tutti posizionati negli USA, ma negli ultimi anni alcuni di essi sono stati clonati e spostati. Uno è di proprietà del ministero della difesa statunitense, un'altro dell'esercito americano, uno della NASA, tre vengono gestiti dagli enti di autogoverno dell'Internet, gli altri sono assegnati a società private di telecomunicazioni. Nove su tredici sono distribuiti geograficamente nel mondo come in un gioco di specchi. Il root server K, per esempio, ha un punto di presenza a Ginevra che serve tutta la Svizzera — probabilmente il computer più importante della Confederazione — , ma è anche dotato di punti di presenza a Londra, Amsterdam, Francoforte, Milano, Helsinki, Budapest e Novosibirsk. Come si intuisce, è stato designato come nodo centrale europeo. Per prudenza, però, anche una copia del root server J è stata posizionata a Berna.

Grazie alla ridistribuzione, i root server difficilmente potrebbero venire colpiti fisicamente, con bombe. L'attacco più verosimile è di tipo squisitamente informatico. I root server infatti attendono domande e rispondono ad esse man mano che arrivano: se il numero di domande crescesse a dismisura potrebbe sopraffare la loro capacità di risposta. Un attacco del genere è forse alla portata dei cosiddetti botnet, organizzazioni criminali che controllano milioni di comuni PC basati su Windows i cui proprietari non hanno mantenuto aggiornato l'antivirus. I criminali possono riprogrammare in qualsiasi momento il comportamento del PC colpito dal virus (chiamato gergalmente "zombie"). L'infezione non è facilmente identificabile dal proprietario perché il PC infetto continua a lavorare in modo apparentemente normale. Solo una piccola percentuale della sua potenza di calcolo e della sua connessione a Internet viene rubata dal virus software. Se milioni di zombie cominciassero contemporaneamente a fare richieste spurie ai root server, queste si aggiungerebbero al normale carico di lavoro dei server stessi e potrebbero metterli in seria difficoltà, eppure difficilmente i proprietari dei PC infetti si accorgerebbero di essere collaboratori ignari dei terroristi. Un attacco del genere è realmente avvenuto ne febbraio 2007: in quel caso tre dei tredici root server caddero sotto l'attacco, ovvero smisero di rispondere ad oltre il novanta per cento delle richieste genuine) e gli altri si divisero il lavoro, permettendo all'Internet di continuare a funzionare. All'epoca si disse che probabilmente l'attacco era stato ideato dalla Corea, ma non fu possibile identificarne con certezza l'origine proprio perché il disturbo fisico proviene dai PC zombie che possono trovarsi ovunque nel mondo e i cui proprietari sono, a loro volta, vittime.

L'attacco precedente avvenne nell'ottobre 2002 e riuscì ad abbattere ben nove dei tredici root server, che all'epoca erano tutti individuali e non distribuiti. Va detto che se anche uno solo di questi sistemi restasse funzionante allora l'Internet continuerebbe a fare il suo lavoro, né risulterebbe rallentato il trasferimento di dati: solo il primo contatto verso un sito richiederebbe qualche secondo in più per attivarsi, nella fase preliminare in cui il nome del sito viene risolto dal DNS.

Twitter al tappeto

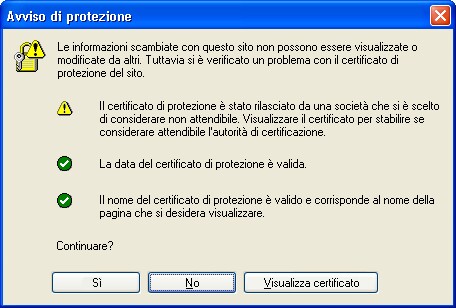

Per gli utilizzatori dell'Internet sociale e collaborativa, venerdì 18 dicembre 2009 passerà alla storia come un… venerdì 17. Per alcune ore è scomparso dal web il sito di Twitter, che con Facebook è il più importante e famoso mezzo di comunicazione tra gruppi di persone via Internet. Per chi non fosse familiare con il mondo del web: si tratta di un servizio piuttosto simile ai popolarissimi SMS, con la differenza che i messaggini Twitter non viaggiano sulla rete telefonica cellulare da una persona ad una persona, ma sulla rete Internet, gratuitamente, da una persona od organizzazione verso tutti gli interessati. È divenuto molto popolare quando personaggi pubblici, attori e gente di spettacolo hanno cominciato ad utilizzarlo per comunicare con i propri fan, poi si è diffuso anche tra i giovani e le aziende che lo utilizzano per parlare ai propri clienti.Chi cercava di raggiungere il sito utilizzabile per leggere i messaggi altrui e pubblicare i propri, veniva trasportato su una pagina (vedi immagine) completa di messaggio. In un inglese approssimativo si diceva infatti: "gli USA pensano di controllare e gestire l'Internet, siamo invece noi a controllarla grazie al nostro potere, non cerchiate dunque di sobillare il popolo iraniano. Firmato: Iranian Cyber Army".

Il nome "Iranian cyber army" è sin qui sconosciuto alle cronache. Le scritte attorno alla bandiera verde riportano un versetto del Corano, inneggiano agli hezbollah -- un movimento libanese filo-iraniano qualificato come terrorista dal governo degli Stati Uniti -- e citano il nipote del profeta Maometto, l'imam Hussein. Quest'ultimo indizio qualifica come sciiti i responsabili dell'attacco. La scritta è in grafia araba e in lingua farsi (la lingua parlata in Iran).

Secondo un portavoce della resistenza al regime iraniano, il misfatto sarebbe stato compiuto "dalla divisione guerra elettronica delle guardie della rivoluzione islamica (pasdaran), aiutati dai loro padroni cinesi e russi. Si tratta delle mosse disperate di un regime disperato".

Il sistema Twitter si è rivelato fondamentale, negli scorsi mesi, per consentire ai protestanti di comunicare le loro idee e le loro proposte di manifestazioni contro il governo di Mahmud Ahmadinejad. Per aiutare i protestanti, nei mesi scorsi e durante le fasi più calde della protesta, e cioè subito dopo la contestata rielezione del presidente della repubblica islamica iraniana, Twitter aveva anche sospeso e posticipato un intervento di aggiornamento dei propri sistemi informatici che avrebbe creato un disservizio ai suoi utenti.

Vale la pena di notare che gli hacker non hanno veramente penetrato i calcolatori di Twitter. Il sistema ha sempre continuato a funzionare per chi lo utilizzava senza passare dal web e non c'è motivo di temere che i nomi degli utenti o le loro password siano rimasti compromessi. Il messaggio era ospitato su una macchina esterna e gli hacker sono semplicemente riusciti a convincere il sistema DNS (che è un po' l'elenco telefonico di Internet) a mandare al loro sito i navigatori del web che stavano invece cercando di raggiungere il sito Twitter.com.

Vademecum dell'utente prudente

Gli attacchi ai DNS di Internet possono essere un problema per le aziende, che dovrebbero far controllare da esperti di sicurezza esterni la loro infrastruttura per accertarsi che sia in grado di resistere ad attacchi come quello che ha colpito Twitter. Ai privati, invece, basta seguire una regola d'oro: presumere che qualsiasi informazione inviata su Internet possa venire intercettata, a meno che sia protetta congiuntamente da mittente e ricevente. Per esempio, quando contattiamo la nostra Banca per ordinare un bonifico attraverso la Rete siamo al sicuro se appare nella cornice della finestra di navigazione l'icona del lucchetto chiuso. Ma se il lucchetto chiuso non appare o se vediamo una schermata che dice che l'identità del sito contattato non è certa, meglio non fidarsi.