Originariamente pubblicato in data 08/11/2013

A

C

C

O

M

A

Z

Z

I

Apple e la NSA

Estratto dal libro "OS X oltre ogni limite"

Tutti noi abbiamo dei segreti; se non ne avessimo infatti non si capisce perché ci prenderemmo la briga di chiudere le buste che spediamo per posta e di telefonare in alcune occasioni da dietro una porta chiusa (il fatto che con uguale frequenza spediamo cartoline non imbustate e telefoniamo con il cellulare dalla strada significa solo che non tutto ciò di cui ci occupiamo è segreto). Bisogna anche tutelare i segreti dell’azienda per la quale lavoriamo la quale dovrebbe essere regolata dalla legge del nostro Paese oppure da rapporti contrattuali con clienti e fornitori, o magari da semplice buonsenso. Infine, anche se una persona si occupa esclusivamente di attività pubbliche, come potrebbe essere il caso di un fotografo che produce solo campagne pubblicitarie destinate a finire davanti agli occhi di quante più persone possibili, e dunque per definizione tutt’altro che segrete, dobbiamo tenere presente l’inquietante possibilità che gli apparecchi che la persona utilizza (telefoni cellulari, calcolatori, telefoni fissi, apparati di rete e, perché no, citofoni e decoder televisivi) siano stati progettati da ingegneri americani in maniera non sicura allo scopo di aiutare la NSA.

Se un dispositivo non è sicuro, allora le rivelazioni di dati per effettuare le quali questo dispositivo è stato progettato potrebbero benissimo venire intercettate da nemici più vicini a noi, disonesti e concretamente pericolosi di quanto sia la potente ma remota NSA. Per esempio, ciascuno di noi tiene naturalmente segreto il numero della propria tessera del bancomat. È facile immaginare che esistano dei criminali interessati a scoprirlo, anche se questa informazione non ha certamente alcun interesse per la NSA, e possiamo aspettarci che qualche organizzazione criminale abbia il suo tornaconto a mettere il becco in flussi dati destinati agli Stati Uniti, non certo per leggere i messaggi relativi ad Al Qaeda ma per scoprire chi valga la pena di rapinare, rapire o truffare. E se questo è un pericolo anche per la “casalinga di Voghera”, a maggior ragione devono stare in guardia quelli che lavorano per aziende che hanno concorrenti – che non vorrebbero tenere informati dei propri piani – e fornitori a cui non si desidera far sapere quanto siamo veramente disposti a pagare le forniture e clienti ai quali non è appropriato far scoprire esattamente quanto ci costano le lavorazioni che effettuiamo.

La domanda, dunque, è: quanto possiamo fidarci dei nostri Mac, e in subordine dei nostri iPhone e iPad? Vorremo partire, per prudenza, da una posizione iniziale di totale sfiducia. Immagineremo paranoicamente che Apple non si faccia alcuno scrupolo nel passare alla NSA una copia di qualsiasi informazione da noi prodotta o visualizzata, e che questo passaggio di informazioni venga eseguito canagliescamente in chiaro di modo che qualsiasi ficcanaso possa interessarsi agli affari nostri. Insomma, escluderemo violazioni della nostra privacy da parte di Apple solo sulla base di (eventuali) dati certi che abbiamo a disposizione e in caso di dubbio o dettagli insufficienti concluderemo che una certa tecnologia o funzionalità non è sicura.

Purtroppo, le informazioni su cui possiamo ragionare da questo punto di vista sono tutt’altro che complete. Le rivelazioni di Edward Snowden, infatti, sono parziali. Gran parte dei documenti che sono venuti alla luce sino a oggi è di alto livello, ci spiega cioè per grandi temi che cosa la NSA sostiene di essere in grado di fare, non certo come lo fa tecnicamente. Perdipiù, raramente questi documenti sono stati pubblicati nella forma originale. Di solito i quotidiani che ne sono venuti in possesso hanno pubblicato esclusivamente dei sunti o dei commenti dei loro giornalisti, che in genere non sono degli esperti di informatica.

La fonte dei dati trafugati

Qualcosa, naturalmente, ora sappiamo con certezza. Ci è stato rivelato per esempio che è stato George Bush a firmare un documento che autorizza la NSA prelevare flussi di informazioni dalla spina dorsale stessa di Internet. L’allora presidente americano, sulla spinta emotiva dei fatti dell’11 settembre 2001, autorizzò i suoi servizi segreti a leggere i dati digitali che passano fisicamente attraverso gli Stati Uniti anche quando essi originano da una seconda nazione e sono diretti a una nazione terza. I documenti di Snowden rivelano poi che la NSA ha anche spiato, per anni e anni, aziende europee.

Certamente siamo ben lontani dal vedere un elenco completo di aziende di casa nostra che si sono lasciate “bucare” o non si sono fatte troppi scrupoli nel passare i nostri dati agli americani, ma possiamo generalizzare e dire che la NSA accede sistematicamente ai grandi flussi di dati che viaggiano su fibra ottica – in modo completo se il cavo passa attraverso gli Stati Uniti – e li setaccia alla ricerca di informazioni.

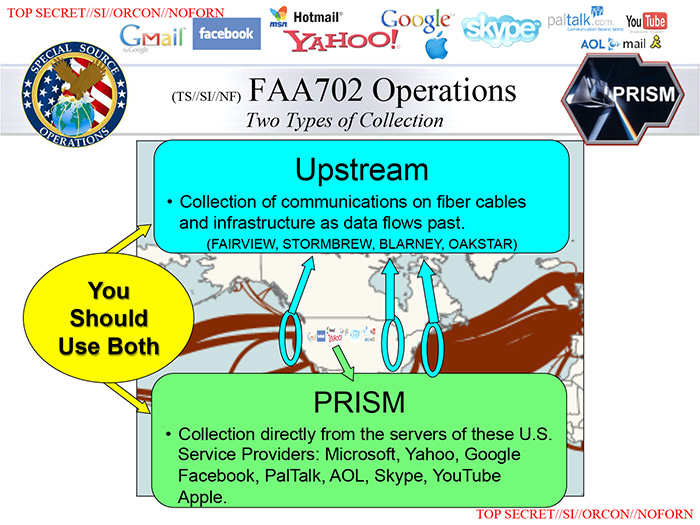

Siamo poi, purtroppo, a conoscenza del fatto che alcune grandi aziende americane offrono alla NSA accesso ai propri archivi, che contengono informazioni sui propri clienti (che siamo noi), e spesso memorizzano anche i loro documenti aziendali e personali. È il famigerato progetto PRISM, di cui s’è tanto parlato. In due slide interne della NSA, originariamente top secret, venute a galla tra i documenti consegnati da Snowden alla stampa, si fa esplicitamente il nome di alcune aziende. Si tratta di Microsoft, Google, Yahoo!, Facebook, YouTube, Skype, PalTalk, AOL e Apple.

Quel che può venire intercettato

Possiamo escludere, fortunatamente, qualsiasi ipotesi di trasferimento massiccio e incondizionato dei nostri dati attraverso Internet.

Un traffico di rete continuo e sostenuto, infatti, sarebbe stato da tempo riconosciuto da chi si occupa professionalmente di reti. Se, per esempio, una base Wi-Fi come Apple AirPort Time Capsule trasmettesse una copia di tutti i flussi di dati che viaggiano sulla propria rete locale ad Apple, certamente qualcuno se ne sarebbe accorto e avrebbe segnalato la cosa.

All’opposto dello spettro di possibilità, dobbiamo ritenere non sicuri tutti quei documenti che volutamente consegniamo nelle mani di Apple. Per esempio, se consento che il mio Mac invii i documenti su iCloud per la registrazione sui server di Cupertino, certamente non posso in alcun modo garantirmi che il contenuto di questi documenti non finisca nelle mani della NSA o di altri spioni in Rete. Lo stesso vale, naturalmente, per la posta elettronica spedita e ricevuta su indirizzi @icloud.com.

Un ragionamento analogo ma non identico può venire fatto per le videoconferenze e telefonate eseguite attraverso il sistema FaceTime. Nella sua forma originale, questo servizio una volte funzionava per connessione diretta tra la nostra macchina e la macchina del nostro interlocutore, e dunque era perfettamente sicuro nella misura in cui il segmento di Internet attraversato dal flusso dati non era intercettato. Purtroppo, gli ingegneri Apple sono stati costretti a riprogettare il sistema a seguito di un’azione legale mossa nel 2013 da un’azienda terza, VirnetX, la quale ha sostenuto in tribunale di possedere un brevetto che copre ogni forma di comunicazione diretta tra calcolatori; il tribunale statunitense ha dato loro ragione, nel novembre 2012, costringendo Apple a pagare un salatissimo rimborso di 368 milioni di dollari. Per la cronaca, a VirnetX è stato pagato un analogo rimborso anche da parte di Microsoft, proprietaria del sistema Skype; va anche detto che per ora si tratta soltanto di una sentenza di primo grado.

La moderna versione di FaceTime, dunque, non effettua connessione diretta tra i calcolatori dei due interlocutori. La connessione fa invece da ponte sui server centrali di Apple e per questo motivo dobbiamo considerarla facilmente intercettabile. Per inciso, questo è il motivo per cui in OS X Mavericks il sistema FaceTime non consente più l’esecuzione di videoconferenze tra più di due persone: il carico sui server di Cupertino è elevato e, secondo una valutazione effettuata da Ars Technica, costa ad Apple due milioni e mezzo di dollari al mese.

Ma torniamo alle conseguenze per quanto concerne la nostra privacy. C’è un’importante differenza rispetto al caso iCloud. Durante una videoconferenza, naturalmente, entrambi gli interlocutori sono simultaneamente in linea. Per questo motivo, è possibile e anzi banale eseguire anticipatamente uno scambio di chiavi Diffie-Hellmann, procedura crittografica che consente ai due interlocutori di comunicare in maniera sicura attraverso un sistema trasmissivo non sicuro. In altre parole, anche se il flusso dati viene intercettato nel mezzo, esso non è comprensibile per l’intercettatore, non importa che si tratti di Apple, di NSA o di un generico malintenzionato.

Una menzione speciale merita il servizio iMessage. Il portavoce di Apple hanno più volte dichiarato che è assolutamente impossibile per l’azienda di Cupertino intercettare le comunicazioni testuali che spediamo ad amici e parenti attraverso il sistema iMessage. Anche il sistema di messaggistica Apple, in effetti, protegge le comunicazioni attraverso un uso massiccio di crittografia. Ogni volta che un messaggio viene spedito, viene cifrato. Viceversa, un programmatore americano già conosciuto alle cronache per aver collaborato alla sprotezione del sistema operativo iOS (il cosiddetto jailbreak), un certo Cyril Cattiaux, nel settembre 2013 ha pubblicato un documento secondo il quale Apple sarebbe in grado di intercettare e leggere tutti i nostri messaggi. I dettagli sono estremamente tecnici e anche piuttosto noiosi, ma il ragionamento di base è semplice: a noi è possibile inviare un messaggio a un nostro amico anche quando questa persona ha il telefono spento. In questo caso il messaggio viene depositato sui server Apple, dove resta nell’attesa che il dispositivo del nostro amico venga nuovamente acceso. È evidente, dunque, che non esiste una comunicazione diretta dalla nostra macchina alla macchina dell’amico, né è possibile uno scambio di chiavi tra la nostra macchina e la sua che prescinda dalla collaborazione del sistema centrale di Apple. Qualsiasi scambio di segreti, base della crittografia moderna, non potrà esimersi dalla collaborazione di Apple, e quindi se Apple fosse seriamente intenzionata a trafugare il contenuto del nostro messaggio, certamente potrebbe farlo.

Parliamo infine del sistema di dettatura. Oggi possiamo parlare con i nostri dispositivi e impartire ordini a voce. Chi utilizza Siri su un iPhone oppure iPad, per esempio, può farsi leggere SMS a voce, dettarne e in generale colloquiare con il suo telefono o tablet. Chi utilizza Mac, più semplicemente, può dettare testo all’interno di qualsiasi applicazione. In quasi tutti i casi, la nostra voce viene compressa e inviata ai server Apple per il riconoscimento, quindi dobbiamo considerare non sicuri quasi tutti i dati che manipoliamo con comandi a voce. Fa eccezione la dettatura eseguita in OS X dalla versione 10.9 in su, quando nelle Preferenze di Sistema è spuntata l’opzione Usa Dettatura Migliorata. In questo caso, infatti, la conversione viene eseguita localmente dal Mac.